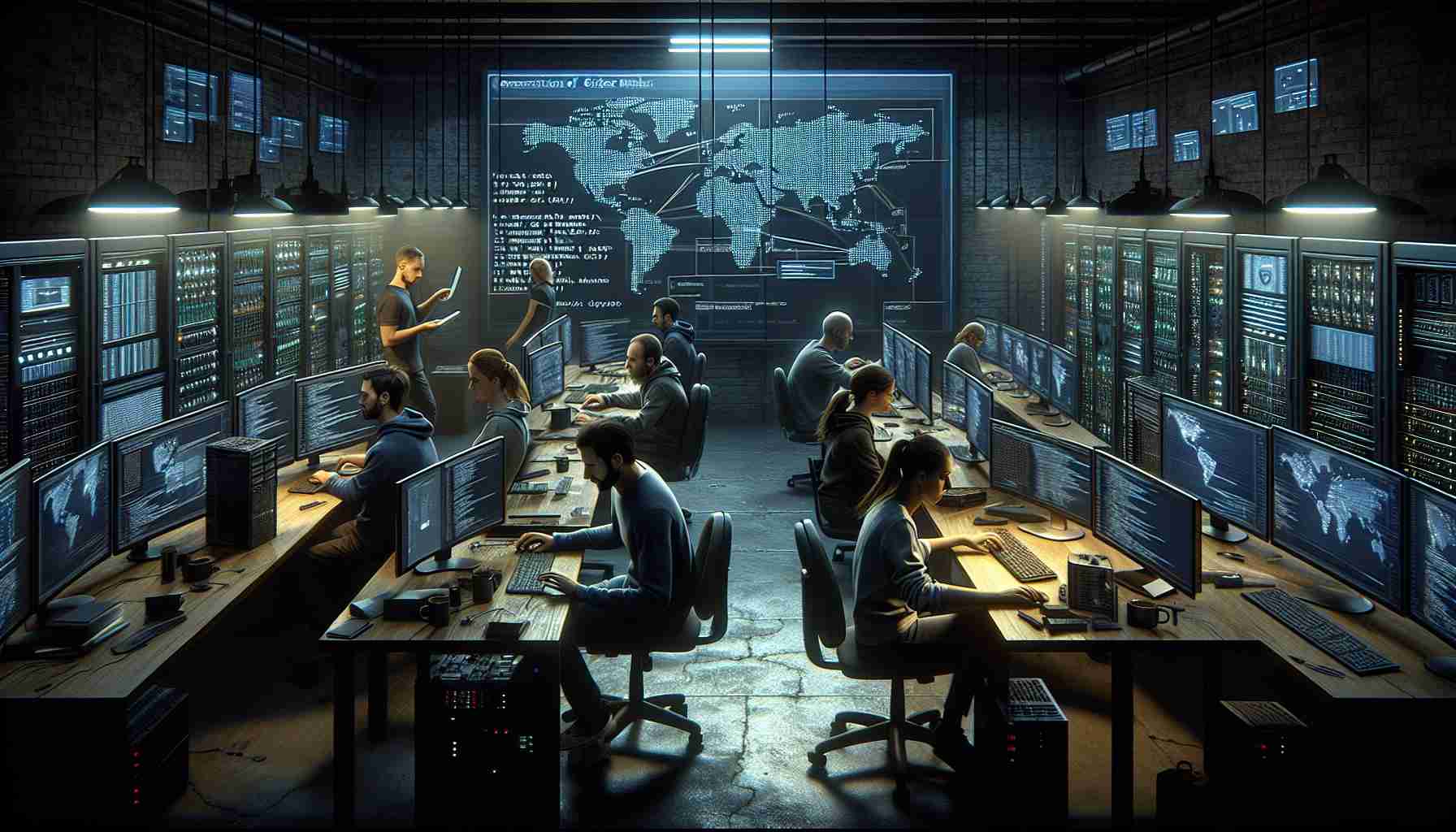

كشف النقاب عن أساليب عمل شبكات الجريمة الإلكترونية يسلط الضوء على الشبكة المعقدة من الأنشطة غير القانونية التي تحدث على نطاق عالمي. بدلاً من التركيز على الاعتقالات والأفراد المحددين، دعونا نغوص في العملية المعقدة لكيفية عمل هذه الشبكات خلف الكواليس.

في ظلال العالم الرقمي، يستخدم القراصنة الإلكترونيين تكتيكات متطورة للحصول على الأدوات الأساسية لعملياتهم غير الشرعية. بدلاً من الاعتماد على الطرق المباشرة، يقومون بتنظيم خطط محكمة تتضمن شبكات دولية لاحتيال بطاقات SIM لتفادي الكشف. تتجاوز هذه الأنشطة الإجرامية الحدود، مع وجود صلات بين مختلف الدول مثل دبي وتايلاند وكمبوديا.

تبدأ العملية بأن يقوم اللاعبون الرئيسيون الموجودون في دبي بطلب بطاقات SIM من خلال المنصات عبر الإنترنت. تصل هذه الطلبات بعد ذلك إلى أماكن مختلفة، بما في ذلك حيدر أباد، حيث يتم الحصول على البطاقات وإعدادها للنقل. تشمل التنسيقات اللازمة توسعًا عبر عدة ولايات، مما يبرز الطبيعة المنظمة لهذه العمليات.

بمجرد أن تكون بطاقات SIM في أيديهم، يتم نقلها بسرعة إلى الوجهات المقصودة من خلال قنوات متوارية. تشمل اللوجستيات المعقدة خطوات دقيقة، مثل استخدام دراجات البخارية للتوصيل واستغلال أشخاص لا يشتبه فيهم لتسهيل التبادل. تتيح هذه الإجراءات للقراصنة الإلكترونيين تجهيز أنفسهم بالأدوات اللازمة لتنفيذ أنشطتهم الاحتيالية.

من خلال إلقاء الضوء على الأساليب الداخلية لهذه الشبكات الإجرامية، نكتسب فهمًا أفضل للتعقيدات المعنية في مكافحة جرائم الانترنت. اليقظة والوعي أمران أساسيان في مواجهة مثل هذه العمليات المتطورة، مما يؤكد على أهمية البقاء على اطلاع والإبلاغ عن أي سلوك مشبوه للسلطات.